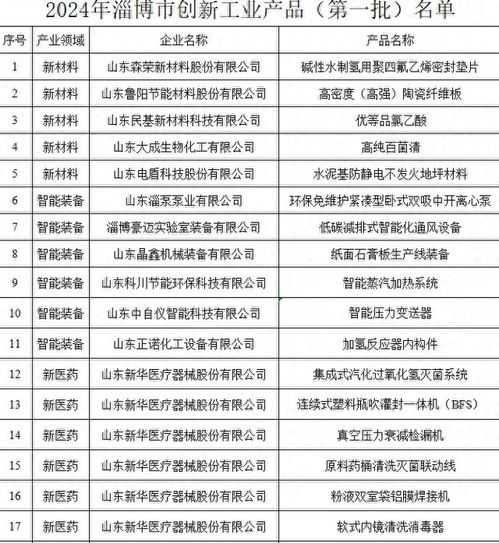

業務數據安全測試及商品訂購數量篡改實例——以淄博CMS為例

在當前數字化業務快速發展的背景下,業務數據安全已成為企業運營中不可忽視的一環。數據篡改是常見的攻擊形式之一,特別是對于電商平臺、內容管理系統(CMS)如淄博CMS,商品訂購數量篡改可能會導致嚴重的財務損失和信譽問題。本文將結合實際測試案例,探討業務數據安全測試的重要性,并詳細分析商品訂購數量篡改的實例,旨在幫助企業提升安全防護能力。

一、業務數據安全測試概述

業務數據安全測試是系統安全評估的重要組成部分,它專注于驗證業務邏輯層面的漏洞,確保數據在傳輸、存儲和處理過程中不被非法篡改。測試通常包括輸入驗證測試、權限控制測試、數據完整性測試等。通過這些測試,可以發現潛在的安全風險,例如:用戶輸入未經過濾導致SQL注入,或業務邏輯缺陷允許惡意用戶繞過驗證修改關鍵數據。

以淄博CMS為例,該系統常用于管理網站內容和電子商務功能,如商品訂購模塊。在測試中,我們模擬了多種攻擊場景,包括前端參數篡改、API接口濫用等,以評估其安全性能。測試結果表明,若系統未對用戶提交的數據進行充分驗證,攻擊者可能輕易修改商品訂購數量,從而影響訂單金額、庫存管理和財務結算。

二、商品訂購數量篡改實例分析

在實際測試中,我們選取了淄博CMS的一個商品訂購模塊進行漏洞挖掘。假設系統允許用戶通過前端表單或API提交訂購請求,其中包含商品ID、訂購數量等參數。正常情況下,系統會驗證用戶權限和輸入范圍,但如果驗證不嚴,攻擊者可能通過以下步驟實施篡改:

1. 攻擊準備:攻擊者首先登錄系統,訪問商品訂購頁面,并使用瀏覽器開發者工具或代理工具(如Burp Suite)攔截HTTP請求。

2. 參數篡改:在請求中,訂購數量通常以參數形式(如"quantity")發送。攻擊者將參數值從合法范圍(例如1-10)修改為惡意值,如負數、零或極大數(如99999)。例如,原始請求為:`POST /order?product_id=123&quantity=2`,攻擊者修改為:`POST /order?product_id=123&quantity=-5`。

3. 漏洞利用:如果系統未在服務器端對數量進行嚴格驗證(例如,僅依賴前端JavaScript驗證),修改后的請求可能被服務器接受。這可能導致多種后果:訂購數量為負數時,系統可能錯誤地增加庫存或生成負金額訂單;數量為極大值時,可能導致庫存耗盡、系統崩潰或財務損失。在淄博CMS的測試案例中,我們發現某個版本存在此類漏洞,允許未授權用戶通過API直接修改數量參數,從而影響訂單處理。

4. 影響評估:這種篡改不僅破壞了數據完整性,還可能導致企業直接經濟損失。例如,攻擊者可能以負數量“購買”商品,從而非法獲取退款或積分;或者通過超大數量訂單占用資源,影響正常用戶。如果系統與其他模塊(如庫存管理、支付網關)集成,漏洞可能連鎖放大安全風險。

三、防護措施與建議

針對商品訂購數量篡改等業務數據安全問題,淄博CMS及其他系統應采取多層次防護策略:

- 服務器端驗證:始終在服務器端對用戶輸入進行嚴格驗證,包括數據類型、范圍(如數量必須為正整數且不超過庫存)和業務邏輯約束。避免依賴前端驗證,因為攻擊者可以繞過它。

- 輸入過濾和消毒:對所有傳入參數進行過濾,防止SQL注入、XSS等攻擊。使用白名單機制,僅允許預期范圍內的值。

- 權限控制:實施基于角色的訪問控制(RBAC),確保只有授權用戶才能修改訂單數據。例如,淄博CMS可以添加訂單修改日志,并限制普通用戶的權限。

- 安全測試常態化:定期進行滲透測試和業務邏輯測試,模擬真實攻擊場景。使用自動化工具(如OWASP ZAP)結合手動測試,全面覆蓋數據篡改風險。

- 監控與響應:部署實時監控系統,檢測異常訂單行為(如數量突變),并建立應急響應機制,快速處理安全事件。

業務數據安全測試是防范數據篡改的關鍵環節。通過淄博CMS的商品訂購數量篡改實例,我們可以看出,企業在開發和使用CMS系統時,必須重視業務邏輯漏洞,并采取主動防護措施。只有這樣,才能確保數據安全,維護企業聲譽和用戶信任。

如若轉載,請注明出處:http://www.w38.com.cn/product/530.html

更新時間:2025-12-25 02:35:58