淄博CMS常見漏洞分析與防范措施

淄博CMS作為國內早期較為流行的內容管理系統之一,廣泛應用于中小型網站建設。隨著技術發展和安全意識的提升,淄博CMS暴露出一些常見的安全漏洞。本文系統梳理了其主要漏洞類型、成因及防范建議,幫助用戶提升網站安全性。

一、常見漏洞類型

- SQL注入漏洞:淄博CMS早期版本未對用戶輸入進行充分過濾,攻擊者可通過構造惡意SQL語句獲取數據庫敏感信息,甚至篡改數據。例如,在登錄模塊或文章查詢功能中,未對參數進行轉義處理。

- 文件上傳漏洞:部分版本允許用戶上傳任意文件,且未對文件類型、后綴進行嚴格校驗,導致攻擊者可上傳webshell,獲取服務器控制權限。

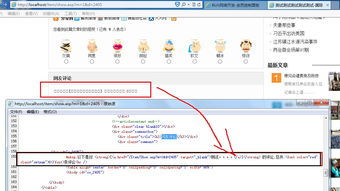

- 跨站腳本攻擊(XSS):后臺管理或用戶輸入模塊未對腳本標簽過濾,攻擊者注入惡意腳本盜取用戶Cookie或會話信息。

- 權限繞過漏洞:管理員會話驗證機制存在缺陷,攻擊者通過偽造Cookie或URL參數越權訪問后臺功能。

- 信息泄露漏洞:默認配置文件、備份文件或錯誤頁面暴露數據庫路徑、管理員賬號等敏感信息。

二、漏洞成因分析

淄博CMS基于PHP+MySQL開發,早期版本側重于功能實現,安全機制較為薄弱:

- 輸入驗證不足:未采用預編譯語句或嚴格參數化查詢,直接拼接用戶輸入到SQL中。

- 文件管理松散:上傳模塊依賴客戶端校驗,缺乏服務端文件類型檢測。

- 會話管理簡單:依賴簡單Cookie驗證,未引入CSRF令牌等防護機制。

- 默認配置風險:安裝后未強制修改默認后臺路徑、數據庫前綴等。

三、防范與修復建議

- 升級至最新版本:淄博CMS已停止更新,建議遷移至主流安全CMS(如WordPress、DedeCMS等)。

- 輸入過濾與參數化查詢:對所有用戶輸入進行白名單驗證,使用PDO或MySQLi預編譯語句防SQL注入。

- 強化文件上傳安全:限制上傳文件類型,保存時重命名文件,并存儲于Web目錄外。

- 輸出轉義與HTTP頭設置:對用戶提交內容進行HTML實體轉義,設置Content-Security-Policy頭防XSS。

- 完善權限控制:引入多因素認證、會話超時機制,并對敏感操作進行日志記錄。

- 定期安全掃描:使用專業工具檢測漏洞,及時刪除冗余文件(如install.php、備份文件)。

淄博CMS作為歷史產品,其漏洞多源于早期開發規范缺失。用戶需結合安全最佳實踐,通過代碼審計、加固配置及遷移升級,有效降低網站風險。在數字化安全日益重要的今天,持續關注漏洞動態并主動防護至關重要。

如若轉載,請注明出處:http://www.w38.com.cn/product/541.html

更新時間:2025-12-25 03:36:31